Что надо знать об DDoS-атаках и как им противостоять

Содержание статьи

Современный интернет — это место, где пользователи находят полезную для себя информацию, развлекательный контент, ведут трудовую деятельность, развивают собственный бизнес, продвигая товары, услуги. Но еще здесь сконцентрировано достаточно большое количество угроз и потенциальных опасностей, которым могут быть подвержены отдельно взятые пользователи и их персональные устройства, локальные и корпоративные сети, серверное оборудование, любые сайты, сервисы и прочие онлайн-площадки. В частности, для последних одной из наиболее актуальных и серьезных проблем будут распределенные атаки типа «отказ в обслуживании», а именно DDoS-атаки.

В данном случае речь идет о таких действиях злоумышленников, которые направлены на перегрузку системы, что делает целевые сайты и сервисы недоступными для пользовательской аудитории. Подобное воздействие носит крайне негативные последствия для бизнеса. Если сайт не работает, то с него уходит даже лояльная аудитория, а это значит, что бизнес теряет покупателей и, соответственно, доходы. В итоге финансовые убытки стают настолько масштабными, что дальнейшая работа компании на рынке оказывается под большим вопросом.

На сегодня идентифицировано достаточно большое количество разновидностей DDoS-атак, но наиболее распространенными здесь будут те виды воздействия, которые проходят на транспортном уровне и уровне приложений. Во внутренней классификации их отмечают L4 и L7. Нередко DDoS-атака L4 комбинируется еще и с воздействием сетевого уровня L3. Можно ли обеспечить защиту от подобного? Можно, если хорошо разбираться в этом вопросе, понимать, в чем ключевые отличия между разными видами DDoS-атак и знать, какие методики можно использовать для минимизации подобных угроз. Именно на этих вопросах мы и остановимся более подробно в сегодняшнем обзоре.

Сейчас рассмотрим детально, что же представляет собой DDoS-атака, выделим основные классификации подобных воздействий и познакомимся подробно с наиболее распространенными вариантами. Приведем основные методы, которые используют современные злоумышленники на практике. Познакомимся с передовыми технологиями DDoS-защиты, которые каждый из вас может взять себе на вооружение для обеспечения высоких показателей безопасности различных онлайн-сайтов и сервисов.

Что представляет собой DDoS-атака и ее классификации

DDoS-атака — это аббревиатура от Distributed Denial of Service Attack, что в дословном переводе звучит как распределенная атака типа «отказ в обслуживании». Ее цель — спровоцировать отказ в обслуживании пользовательского запроса на стороне сервера или любого другого электронного ресурса. Сайт или сервис перегружают настолько, что он просто перестает быть доступным для пользователей. В своем большинстве реализовывается она путем отправки очень большого числа вредоносных хаотичных запросов из устройств с разными IP-адресами. Реализовать на практике такую задумку злоумышленникам удается благодаря наличию уязвимостей в существующей системе безопасности онлайн-площадки.

В результате такого воздействия значительно увеличивается трафик и нагрузка, снижаются вплоть до нуля лимиты и ресурсы пропускной способности. В итоге сервер не может обработать такое количество одновременно поступающих запросов и в ответ на запрос пользователя выдает код 5хх, что подразумевает отказ в обслуживании. Ближайший аналог DDoS-атаки — DOS. Здесь принцип воздействия идентичный, отличие лишь в том, что в случае DOS-атаки все действия ведутся из одного устройства.

На сегодня DDoS-атаки классифицируют по 2 ключевым параметрам:

- По характеру использования.

- По уровню сетевой модели.

Сейчас рассмотрим оба типа классификаций более подробно.

Виды DDoS-атак по характеру использования

В зависимости от того, для реализации какой задумки используется DDoS-атака, выделяют следующие разновидности подобных воздействий:

- Чрезмерное наполнение интернет-канала. Предполагает отправку большого количества HTTP-запросов вредоносного типа на протяжении достаточно длительного периода времени. В результате пропускная способность канала сервера начинает снижаться вплоть до нуля, исчерпывается установленный хостинг-провайдером лимит входящего трафика. После этого работа сервера автоматически блокируется. В ряде случаев он может переходить на другой вариант тарификации, предполагающий дополнительную оплату за каждый перерасходуемый мегабайт трафика.

- Использование ошибок и уязвимостей в коде. В ходе такой атаки злоумышленник выделяет отдельный участок в коде и уже в последующем оказывает воздействие именно на него. В итоге из строя выводится или сервер, или электронный ресурс. Это своего рода взлом.

- Повышенная нагрузка на серверные ресурсы. В ходе такой атаки хакер выявляет слабые места электронного ресурса и воздействует непосредственно на них, направляя огромное количество нелогичных запросов. В своем большинстве используются всевозможные формы отправки данных, поля поиска на сайтах и прочие элементы, уровень защиты которых оставляет желать лучшего. В итоге, если сервер все же окажется слабым, недостаточно защищенным, если в его конфигурации будут допущены несоответствия, он банально отключается, то есть «падает» или как еще говорят «лежит».

Виды DDoS-атак по уровню сетевой модели

В зависимости от уровня сетевой модели выделяют следующие разновидности DDoS-атак:

- Атаки канального уровня L2. Предполагают переполнение пакетами данных концентраторов и коммутаторов, что применяются на этапе передачи данных.

- Атаки сетевого уровня L3. Они направлены на исчерпание сетевого трафика флудом и снижение пропускной способности.

- Атаки транспортного уровня L4. Злоумышленники заполняют мусорным трафиком TCP/UDP-протоколы передачи данных.

- Атаки сеансового уровня L5. Их суть состоит в создании огромного числа вредоносных пустых сеансов, которые будут запускаться по протоколу Telnet.

- Атаки уровня представления L6. В данном случае массовое количество запросов будет отправляться через SSL-протокол.

- Атаки прикладного уровня. Здесь злоумышленники отправляют огромное количество одновременных запросов через HTTP-протокол.

Выше мы говорили о том, что на практике сегодня наиболее часто используются DDoS-атаки транспортного L4 и прикладного уровня L7, а также возможна комбинация сетевого и транспортного уровня, то есть L3 и L4. Именно на этих воздействиях более подробно мы и остановимся дальше в сегодняшнем обзоре.

Какими могут быть последствия DDOS-атак

Выше мы уже говорили о том, что DDOS-атаки — это то, что способно нанести серьезный урон вашему бизнесу и даже привести к полной остановке работы. Если ваше онлайн-представительство подвергнется подобному воздействию, то его последствия могут быть следующими:

- Недоступность сайта, сервиса для пользовательской аудитории. Под воздействием многочисленных запросов сервер отказывает в обслуживании. Он просто не выдерживает подобной нагрузки. В итоге интернет-пользователи банально не могут на него зайти. Парализованными также остаются все серверные службы и сопутствующие компоненты. И так будет продолжаться до тех пор, пока атака не прекратится. В итоге теряются клиенты, значительно усложняется процесс администрирования сайта.

- Частичная, а то и полная потеря данных, повреждение серверных компонентов. Серьезные DDOS-атаки смогут спровоцировать утечку информации, вывод из строя компонентов вашей системы. Современные злоумышленники нередко под прикрытием DDOS запускают другие, куда более серьезные атаки, что нередко приводит к полному взлому сервера и утечке конфиденциальных сведений. Шанс на восстановление и возврат площадки в рабочие состояние здесь есть, но потребуются достаточно серьезные временные и материальные затраты как на восстановление, так и на последующее обслуживание.

- Ухудшение репутации бизнеса, снижение рейтинга сайта и его позиции в результатах поисковой выдачи, уменьшение доверия и лояльности со стороны потребительской аудитории. Если ваши клиенты не смогут заходить на сайт, если при каждой попытке подключения они будут видеть ошибку, то достаточно быстро просто перейдут к вашим конкурентам и закажут необходимые им товары, услуги у них. Это самое относится также к потенциальным деловым партнерам и даже к поисковым системам. В итоге ваш бизнес несет не только финансовый, но и репутационный ущерб, сводится к минимуму эффективность продвижения сайта в поисковой выдаче.

Прежде, чем запускать DDOS-атаку злоумышленники зачастую проводят предварительную разведку. Для этих целей они используют открытые источники OSINT (Open Source Intelligence). Здесь изучаются пределы электронного периметра, идентифицируются входы и выходы, сканируются все порты либо же ключевые узлы, выполняется проверка бэкенд- и фронтенд-сегментов, проверяется база данных, исходный код, подключенные аккаунты. В ходе таких подготовительных мероприятий злоумышленникам удается выявить недостатки и слабые места в работе вашей системы безопасности, получить максимум информации о вашем сайте, систематизировать ее по различным параметрам. Это то, что позволит им выстроить максимально эффективную стратегию для последующей атаки.

Из этого можно сделать один простой вывод: максимальная уязвимость к DDOS-атакам будет у сайтов и любых других электронных ресурсов, что своевременно не обновляются, не администрируются, не подвергаются качественной оптимизации. Сюда также стоит отнести и сервисы, конфигурация которых не идеальна. А это значит, что если вы устраните все эти проблемы, то сможете в разы повысить свою стойкость к подобным воздействиям. В своем большинстве DDOS-атаки запускают с целью шантажа или же мести. Их используют недобросовестные конкуренты, в том числе и при возникновении конфликтных ситуаций в бизнесе. В последнее время они также стали основным элементом кибервойны.

Теперь перейдем непосредственно к знакомству с тем, что же представляют собой DDOS-атаки сетевого L3 и транспортного уровня L4 и уровня приложений L7.

DDOS-атаки сетевого и транспортного уровня

DDOS-атаки сетевого (L3) и транспортного уровня (L4) направлены на то, чтобы обеспечить чрезмерную нагрузку на сетевое оборудование либо же транспортные протоколы, в основном UDP и TCP, тем самым нарушив стабильность работы системы. Они приводят к повышенному расходованию сетевых ресурсов, что станет причиной блокировок, сбоев и невозможности получить доступ к официальным сайтам или сервисам бизнеса. В частности, очень часто перегрузка наблюдается в брандмауэрах, маршрутизаторах, балансировщиках.

Несмотря на свое разнообразие DDOS-атаки транспортного уровня достаточно легко идентифицируются. Более того, их можно блокировать уже на уровне сетевой инфраструктуры, что позволяет выстроить хорошую систему противодействия. Но вы должны понимать, что очень часто атаки на уровне L4 или же L3 — это всего лишь отвлекающий маневр перед более серьезным воздействием. Их нередко запускают до того, как использовать DDOS на уровне L7 или же для того, чтобы перегрузить систему перед запуском иных вредоносных воздействий.

Все DDOS-атаки, которые могут выполняться на сетевом и транспортном уровне, можно разделить на 2 отдельные категории в зависимости от их типа:

- Протокольные.

- Валюметрические.

Рассмотрим оба варианта более подробно.

Протокольные атаки

Протокольные DDOS-атаки осуществляются на уровнях L3/L4. Основная цель здесь – исчерпать ресурсы сетевого оборудования, которые принимают участие в пакетной обработке данных. Злоумышленник отправляет на сервер пакеты с вредоносным содержимым и не позволяет обрабатывать пакеты, поступающие от обычных пользователей.

В данном случае используются следующие виды атак:

- SYN-флуд. Злоумышленник направляет огромное количество SYN-запросов на установление соединения, но при этом процесс подключения не завершается. В итоге ресурсы сервиса очень быстро истощаются, так как он вынужден постоянно удерживать соединение без его завершения.

- TearDrop Attack. Это атака фрагментированными пакетами. Хакер отправляет на сервер жертвы фрагментированные пакеты с данными. То есть здесь большие файлы передаются по частям, а уже сервер должен в процессе получения собирать их в один большой пакет. Но хакер делает так, что пакеты смещаются друг относительно друга, наблюдается их перемешивание и сервер не в состоянии определить ту последовательность, в которой и должно выполняться их соединение. В итоге оборудование тратит множество ресурсов пытаясь собрать файл, в то время как запросы от обычных пользователей остаются без обслуживания.

- Smurf Attack. При такой атаке хакер меняет свой IP-адрес на IP устройства, на которое и нацелены его действия, а уже далее посылает большое количество запросов разным устройствам, подключенным к сети. Когда они получают их, то направляют ответы, но уже поддельному отправителю. В итоге формируется достаточно внушительный входящий трафик на один IP-адрес, что и приводит к проблемам в работе.

Волюметрические атаки

Волюметрические DDOS-атаки — это объемное воздействие, которое также осуществляется на сетевом и транспортном уровне (L3/L4). Они направлены на истощение пропускной способности канала связи путем отправки большого количества нелегитимных запросов. В данном случае могут использоваться следующие виды атак:

- UDP-флуд. На случайные порты сервиса запускаются огромные UDP-пакеты, что приводит к перегрузке его системы обработки трафика и провоцирует полное исчерпание пропускной способности.

- ICMP-флуд. При такой атаке используется протокол ICMP, через который отправляется огромное количество эхо-запросов (ping). В своем большинстве речь идет не о передаче данных, а о направлении сообщений о тех или иных системных ошибках. В итоге сервер вынужден дать такой эхо-ответ, показав тем самым, что он работает в обычном режиме. В результате все равно создается повышенная нагрузка на сетевые устройства, что становится причиной сбоев в работе.

- DNS Amplification. Такую атаку хакеры осуществляют путем направления на выбранный DNS-сервер большого количества соответствующих запросов с применением публичных DNS-резолверов. Но настройка здесь уже будет некорректной. В результате сервер должен предоставлять более объемные ответы направляя их на IP-адрес «жертвы». В результате сервер сильно перегружается и становится недоступным.

DDOS-атаки на уровне приложений

DDoS-атаки на уровне L7 направлены на то, чтобы израсходовать ресурсы приложения и интернет-серверов. Уже это само по себе делает их более сложными в процессе идентификации. Подобные атаки очень схожи с обычным пользовательским трафиком, а основная задача состоит в том, чтобы сформировать чрезмерную нагрузку на сервисы при помощи запросов, требующих повышенных вычислительных мощностей на этапе обработки. Результат будет таким, что обычные пользователи будут вынуждены длительное время ждать ответов от сервисов, а то и вовсе не смогут получить к ним доступ.

Одна из основных сложностей в данном случае — это проблема с идентификацией, так как подобное подключение выглядит вполне естественным для системы. Их выявление требует использования передовых систем анализа трафика, а также максимально объемного и точного понимания того, как в принципе работают приложения. Только обладая этими знаниями можно будет обеспечить себе эффективную защиту от подобных атак.

На сегодня злоумышленники используют следующие варианты прикладных DDOS-атак:

- HTTP-флуд. В ходе такого воздействия хакеры отправляют на веб-сервис большое количество HTTP-запросов. В итоге устройство обязано их обрабатывать, что требует много времени и приводит к ощутимым задержкам, а в ряде случаев и к полному отключению ресурса. Используя большое число достаточно тяжелых POST-запросов злоумышленник перегружает сервер настолько, что сайты и сервисы становятся недоступными для обычного пользователя.

- SQL-инъекции. Предлагает использование вредоносных SQL-команд. Они внедряются в те запросы, которые будут отправляться в базы данных, тем самым заставляя их выполнять несанкционированные действия. В данном случае речь идет об изменении самих данных либо же получении доступа к закрытой информации, в том числе и сведениях о банковских реквизитах и прочих чувствительных данных.

- Slowloris. Это сессионная атака, предполагающая одновременный запуск большого количества HTTP-сессий и поддержку каждой из них в активном состоянии на протяжении достаточно длительного периода времени. В итоге это приводит к ощутимому замедлению работы серверов, а то и вовсе их полному выходу из строя. Как и в других видах подобных атак реальные пользовательские запросы остаются без обслуживания.

- XSS-атаки. В этом случае злоумышленники используют уязвимости, существующие на той или иной интернет-страничке. Именно они станут местом для последующего внедрения вредоносного кода. В итоге это открывает для хакеров возможность получения доступа к персональным пользовательским данным и прочей чувствительной информации. Последствия от подобных воздействий крайне непредсказуемы, но ничего хорошего в этом случае ожидать не приходится.

- SSL/TLS-флуд. В данном случае хакер отправляет на целевой сервер, находящийся под защитой SSL и TLS-протоколов огромное количество некорректных запросов. В итоге сервер вынужден затрачивать собственные ресурсы на формирование TLS-сессии, исчерпывает их настолько, что обслуживание реальных пользователей не выполняется. Здесь надо понимать, что уже сама по себе обработка зашифрованных SSL/TLS-пакетов требует гораздо больше времени, чем обычных. То есть даже в легитимном режиме идет перегрузка сервера. А вот если их запускается много, то задержки могут быть очень серьезными.

Также к данной категории можно отнести DDOS-атаки, направленные на специфические функции. В данном случае злоумышленники могут выбрать в качестве объекта уязвимости в логике работы программных продуктов, что в итоге приведет к проблемам с работоспособностью отдельно взятых функций, а то и вовсе спровоцирует остановку сервиса.

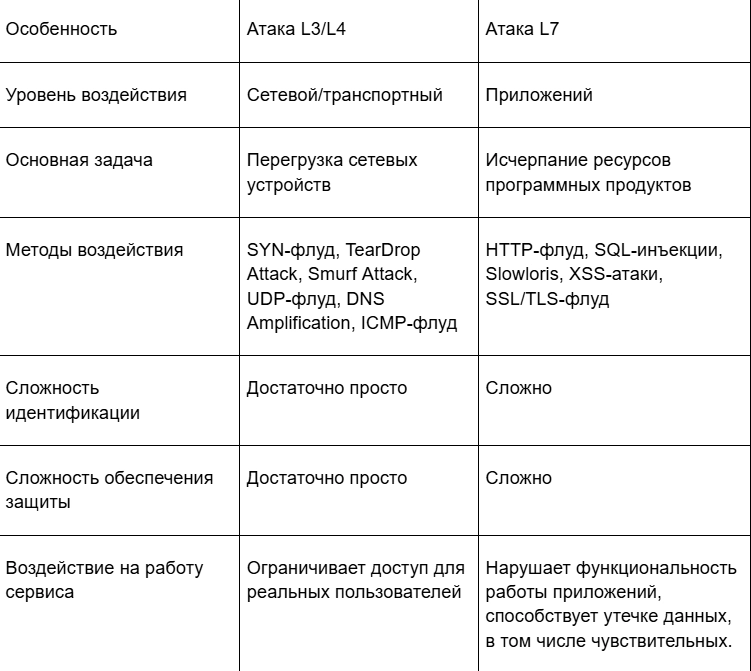

Краткое сравнение DDoS-атак L3/L4 и L7

Для большего удобства в восприятии представленной высшей информации о наиболее распространенных на сегодня разновидностях DDOS-атак мы подготовили краткую сборную таблицу.

Как видите вариантов у злоумышленников, запускающих DDoS-атаки достаточно много. И заранее никто не сможет вам сказать, какие из этих методов будут применены к вашему ресурсу. А это значит, что вам в любом случае необходимо подготовиться к потенциальному воздействию и сделать так, чтобы ваши ресурсы смогли выстоять, сохранив свою функциональность и работоспособность для реальных пользователей. А это значит, что необходимо уделить достойное внимание формированию защиты от DDoS-атак.

Какие технологии стоит использовать для обеспечения защиты от DDoS-атак

Учитывая тот факт, что современный рынок ИТ-технологий хорошо знаком с проблемой DDoS-атак, существует немало способов противодействия им. Так, все технологии, представленные в данном сегменте рынка, можно разделить на отдельные группы. В частности, речь идет о следующих решениях:

- Локальные методы защиты от DDoS-атак. Еще подобные технологии называют on-premise. В свою очередь их классифицируют на программные и аппаратные. Последние предполагают использование специализированных сетевых устройств. Данные решения могут устанавливаться как непосредственно самим пользователям, так и провайдерами. В своем большинстве локальные решения применяются на практике крупными операторами связи. Сюда можно отнести как облачных, так и интернет-провайдеров, а также дата-центры. Это те категории пользователей, которая могут позволить себе содержать полноценную персональную службу реагирования, тем самым справляясь с достаточно мощными атаками, предполагающими запуск сотен гигабайт данных. Более того, они могут предлагать собственные услуги другим клиентам, получая от этого дополнительный доход.

- Облачные методы защиты от DDoS-атак. Данная технология реализуется практически так же, как и локальное решение. Но наряду с самой пакетной защитой поставщики облачных сервисов также предлагают дополнительно и услуги защиты сервисов от атак, которые выполняются злоумышленниками с использованием ботов. В этом случае применяется HTTP-протокол. В качестве дополнительных услуг облачные провайдеры предлагают техническую поддержку и комплексное сопровождение непосредственно во время самой атаки. Такое решение будет оптимальным для большей части современных компаний вне зависимости от того, в какой нише они работают и объемов продаж.

- Гибридные методы защиты от DDoS-атак. Здесь предлагается комплекс решений, основанных на локальных методах защиты, но с добавлением подписки на облачный сервис. Последний будет подключаться в автоматическом режиме сразу, как только будет идентифицирована сама атака. Благодаря гибридному подходу устраняются те недостатки, которые характерны для локальных методов защиты, в частности ограничения по объемам, а также совмещаются преимущества обоих вариантов. На практике гибридные методы защиты от DDoS-атак в основном используют крупные предприятия, те, кто уделяет достаточно внимания обеспечению эффективного взаимодействия с пользовательской и клиентской аудиторией через онлайн-каналы связи. Еще их применяют на практике небольшие сервис-провайдеры.

- Использование модели OSI для защиты от DDoS-атак. Данная методика будет эффективна при воздействии на сетевой, транспортный уровень и уровень приложений. Но средства защиты будут выбираться в зависимости от того, какие именно ресурсы стоит закрыть от действий злоумышленников. Как вариант, фильтрация пакета транспортного и сетевого уровня обеспечит защиту сетевых устройств. Защита от пакетного флуда необходима для обеспечения стабильной работы сайтов. Еще данная методика используется для защиты от более серьезных атак, включая флуд на уровнях L3 — L7, а также достаточно интеллектуальных атак с использованием специально обученных ботов, обладающих повышенной ресурсоемкостью. В итоге удается защитить даже критически важные сервисы и онлайн-площадки.

- Симметричные и асимметричные методы защиты от DDoS-атак. Такая классификация реализована в зависимости от формата подключения. Симметричная защита предполагает установку специального фильтра, который будет пропускать через себя как входящий, так и исходящий трафик сервера либо же служебную информацию об этом трафике. Асимметричные методы защиты предполагают анализ исключительно входящего трафика. Они более сложные в реализации, но на практике не получили слишком широкого распространения, так как исходящий трафик здесь не анализируется, то есть нет полной фильтрации атак. Несмотря на то, что симметричные средства защиты более дорогие, они все же используются на практике гораздо чаще ввиду своей высокой эффективности. Но здесь надо понимать еще, что задержка сигнала будет более высокой, так как анализу подвергается и входящий, и исходящий трафик.

Чтобы подобрать такой формат защиты от DDoS-атак, который окажется наиболее эффективным в вашем случае, необходимо учитывать специфику работы бизнеса, особенности онлайн-представительств. В своем большинстве нередко используются на практике комбинация разных вариантов, что позволяет получить максимальный результат и предотвратить несанкционированные действия злоумышленников.

Подводим итоги

Надеемся, что представленная выше информация позволила вам понять, насколько серьезную угрозу для различных онлайн-площадок несут в себе DDoS-атаки и подобрать наиболее эффективные для себя методы защиты. В своем большинстве оптимальным решение будут многоуровневые системы, включающие в себя и сетевые, и прикладные технологии. Важно также организовать регулярный контроль над работой своего онлайн-представительства, постоянно обновлять систему безопасности. Только путем комбинации аппаратных и программных методик, использования передовых гибридных решений можно будет защитить себя от DDoS-атак и обеспечить стабильную работу всех систем.

Существенную помощь в реализации данных задумок среди прочего также окажут мобильные прокси от сервиса MobileProxy.Space. По ссылке https://mobileproxy.space/user.html?buyproxy вы сможете познакомиться подробно с функциональными возможностями данного решения, актуальными тарифами, доступными геолокациями и прочими моментами, что позволят вам убедиться в перспективности использования таких серверов-посредников на практике. Также есть возможность на протяжении 2-х часов воспользоваться бесплатным тестированием, чтобы убедиться в том, насколько удобным в использовании будет данный продукт.

Наиболее популярные вопросы на тему мобильных прокси и профессиональные ответы на них вы найдете в блоке FAQ. Также в любой момент времени вы можете обратиться за дополнительными консультациями и помощью к специалистам технической службы поддержки, работающим в круглосуточном режиме.